- Prestations de services

- Industrie

- Appareils Ménagers

- Automobile

- Équipement d'éclairage

- Équipement de soins de santé

- Incendie et sécurité

- Informatique & Audio Visuel

- Inspection de bâtiment

- Laboratoire, Test & Mesure

- Machines industrielles

- Maritime, Pétrole & Gaz

- Matériaux d'instalation

- Militaire & Aérospatial

- Pile

- Sans fil et télécommunications

- Ressources

- Qui sommes-nous

- Blogue

Vous ne savez pas à quel point votre système est sécurisé avant que quelqu'un ne tente d'y pénétrer.

Votre maison est votre château - Considérez votre système informatique comme votre bâtiment

Non seulement votre bâtiment dispose de centaines d’entrées possibles et de dizaines de systèmes d’accès, mais ils sont également constamment modifiés, mis à jour – et obsolètes.

Dans ce bâtiment, vous stockez toutes vos informations – celles de vos clients et celles dont vous avez besoin pour gérer votre entreprise, y compris les informations sensibles sur vos collègues. Cela signifie que personne ne doit avoir accès au bâtiment sans autorisation. Comment pouvez-vous empêcher cela ? Comment garantir la sécurité de vos portes, entrées et fenêtres ?

Demander à une entreprise externe d'effectuer une analyse de vulnérabilité, un test d'intrusion ou les deux de vos systèmes informatiques est une solution rentable qui augmente considérablement la sécurité de votre entreprise, de vos collègues et des données de vos clients.

Il est clairement démontré que des analyses de vulnérabilité et des tests d'intrusion réguliers rendent les entreprises plus résistantes aux cyberattaques et rendent plus difficile pour un attaquant de pénétrer plus loin dans le réseau.

Analyse des vulnérabilités

En prenant un bâtiment comme exemple, une analyse de vulnérabilité consisterait à vérifier tous les points d’accès et fonctions de sécurité du bâtiment. Une analyse de vulnérabilité d'un système informatique vérifiera les paramètres et configurations non sécurisés, les logiciels obsolètes, etc. Cependant, elle ne simule pas une tentative réelle de se faufiler ou de s'introduire dans votre système. Les analyses de vulnérabilité peuvent être utilisées comme services exécutés régulièrement dans le cadre d'un programme de sécurité d'entreprise, ou comme base pour des tests d'intrusion.

Les analyses de vulnérabilités sont effectuées par Nemko à l'aide d'outils numériques et peuvent être effectuées à distance. Il s'agit d'un service rapide et à un prix raisonnable qui nécessite un minimum d'attention de la part de la direction et offre un niveau de confiance amélioré dans la sécurité de votre réseau. Réalisées régulièrement, les analyses de vulnérabilité contribuent à des défenses externes plus robustes.

Rodage : tests d'intrusion

Maintenant, nous pénétrons par effraction dans le bâtiment ! Les tests d'intrusion sont souvent appelés « piratage éthique » ou « piratage chapeau blanc ». Réaliser un test d’intrusion (pen test) sur un système ou un logiciel revient à simuler une attaque en tentant d’accéder au système comme le ferait un hacker.

Lorsque Nemko effectue un test d'intrusion, nous essayons d'entrer dans votre système et/ou de voler les informations transférées par le système pour tester la facilité ou la difficulté de l'opération – et ainsi identifier les vulnérabilités. Nous résumons nos conclusions dans un rapport qui comprend également les opportunités d'amélioration identifiées. Les tests d'intrusion nécessiteraient le consentement du propriétaire du système.

Pourquoi les tests d'intrusion sont-ils importants?

Un test d'intrusion garantit que les connaissances mises à jour sont appliquées par des experts formés et certifiés pour identifier les faiblesses afin que vous puissiez prendre les mesures appropriées pour vous protéger et protéger vos actifs. Cela ne garantit pas qu’un cyberincident ne vous frappera pas.

Cependant, il vous donne un aperçu de l'état de sécurité de vos systèmes et de votre réseau et vous permet de prendre des mesures pour réduire considérablement le risque identifié.

Pourquoi ne pas faire appel à du personnel interne?

Le personnel propre est l’élément le plus crucial pour assurer la sécurité de votre réseau, mais il y a deux raisons principales de faire appel à un personnel externe.

- Les pen-testeurs externes n’ont pas mille « autres choses à faire ». Ce sont des pen-testeurs - c'est ce qu'ils font ! Cela signifie qu'ils disposent des outils, des certifications et des compétences mis à jour,

- Ils ont également planifié l'heure afin que les tests soient effectués conformément au plan et ne soient pas repoussés en raison d'autres tâches..

Pertinent pour les petites entreprises?

Il est tentant de penser que les cyberattaques ne touchent que les grandes entreprises, mais les statistiques indiquent que ce n’est pas le cas. Selon Forbes, 43 % des cyberattaques ciblent les petites entreprises en 2022. De la même source, seules 14 % de ces entreprises disposent de défenses adéquates. Et 83 % ne sont pas financièrement prêts à se remettre de telles attaques.

Mais ce dont a besoin une petite entreprise sera différent de celui d’une grande entreprise, ce qui rendra le service et le coût proportionnels à la taille. Même une analyse de niveau 0 aidera votre petite entreprise à améliorer la sécurité et à obtenir un inventaire des logiciels utilisés sur vos serveurs.

Pour une première analyse pour une petite entreprise, nous recommandons fortement une analyse de niveau 1. En effet, vous bénéficierez de l'assistance de l'un de nos consultants pour prioriser les tâches, répondre à toutes les questions sur les résultats et planifier le chemin.

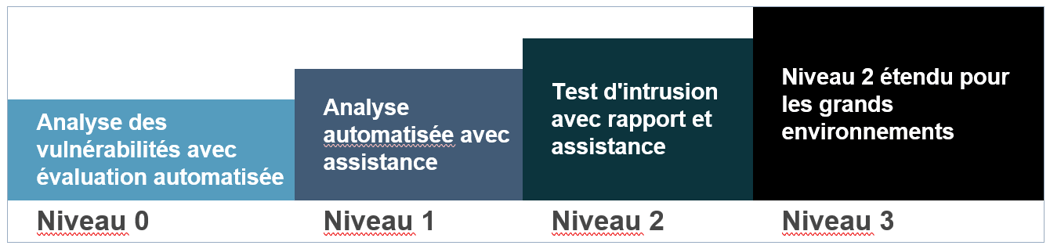

Pas plus que ce dont vous avez besoin – les quatre niveaux.

Le besoin exact d'analyse de vulnérabilité/test d'intrusion varie d'une entreprise à l'autre. Pour faciliter sa définition, Nemko a développé un modèle de prestation de services dans lequel chaque « niveau » de prestation de services est progressivement plus avancé et approfondi..

Chaque niveau inclut et s'appuie sur tous les niveaux inférieurs. Par exemple, si vous choisissez le niveau 2, les niveaux 0 et 1 sont inclus dans le « package ».

Niveau 0

Le testeur d'intrusion effectue une analyse de vulnérabilité et fournit au client un rapport automatisé des résultats.

Niveau 1

Le testeur d'intrusion aidera le client à mettre en évidence et à hiérarchiser les différents risques accompagnant les vulnérabilités et à fournir des stratégies générales d'atténuation.

Niveau 2

Après avoir effectué une analyse de vulnérabilité, le testeur d'intrusion effectuera un test d'intrusion et produira un rapport contenant des conclusions et des suggestions de mesures correctives.

Niveau 3

Il s'agit d'une version étendue du niveau 2. Cela s'applique aux projets pour lesquels du temps supplémentaire est nécessaire en raison de l'ampleur et de la complexité du test d'intrusion.

Services ponctuels ou par abonnement

Des analyses régulières sont recommandées car des changements se produisent fréquemment dans un système informatique et de nouvelles vulnérabilités sont découvertes dans les programmes existants. Une solution typique consiste à exécuter régulièrement des analyses de vulnérabilité et des tests d'intrusion, suivis d'analyses de vulnérabilité automatisées, par exemple tous les trimestres.

Des tests d'intrusion approfondis sont généralement effectués de manière ponctuelle ou à intervalles annuels.

Un processus typique

• Définir le périmètre avec le client.

• Réalisation d'une analyse de vulnérabilité du système.

• Utiliser les résultats de l'analyse pour explorer les vulnérabilités.

• Présenter l'analyse et les recommandations dans un rapport au client.

En règle générale, une analyse automatisée est effectuée périodiquement, donnant au client un aperçu continu du réseau.

Nemko peut vous aider à combler les faiblesses

Notre équipe d'experts en cybersécurité peut vous conseiller sur la façon de combler les faiblesses de vos systèmes en simulant une attaque de pirate informatique et en exploitant toutes les vulnérabilités rencontrées pour obtenir une analyse approfondie de la sécurité de votre système. Cela peut être fait de l’intérieur ou pour tenter d’entrer. Cela peut être effectué une fois ou sur une base régulière.

Nous proposons des tests d'intrusion sur les réseaux et pouvons fournir une analyse de vulnérabilité des réseaux, des applications Android et iOS.

Vous souhaitez en savoir plus sur les tests d’intrusion et sur la manière dont ils pourraient aider votre entreprise ? Planifiez un appel gratuit avec nous à votre convenance.

Autres services de sécurité des réseaux Nemko peut vous aider sur

Analyse de vulnérabilité

Une analyse de vulnérabilité automatisée vérifie les paramètres et configurations non sécurisés, les logiciels obsolètes, etc. mais ne simule pas une véritable attaque de pirate informatique (comme le fait un test d'intrusion). Les analyses de vulnérabilité sont donc moins coûteuses à réaliser que les tests d’intrusion. Elle peut être réalisée sur des serveurs et des applications Android et iOS.

Il s'agit d'un moyen rapide et rentable de tester et d'augmenter la sécurité de vos serveurs.

Durcissement

Le renforcement consiste à réduire les vulnérabilités d’un système en rendant plus difficile l’accès d’un attaquant. Le principe du durcissement est de réduire la surface d’attaque et ainsi d’éliminer les entrées possibles pour les attaquants. Cela peut être fait en corrigeant les vulnérabilités et en s'assurant que tout est correctement configuré.

Nous pouvons vous aider à vérifier que les directives du CIS (Center for Internet Security) ont été respectées.

Le renforcement peut être effectué dans le cadre d’une analyse de vulnérabilité.

Évaluation de la sécurité

Nemko peut également effectuer des évaluations de sécurité, qui vous fournissent des suggestions sur la façon d'améliorer la sécurité des logiciels et du système.

Quel service de sécurité réseau convient le mieux à votre entreprise ?

Des analyses de vulnérabilité fréquentes sont essentielles pour que votre entreprise reste en sécurité. Comme de nouvelles vulnérabilités sont découvertes chaque jour, une analyse des vulnérabilités doit être effectuée régulièrement et plus fréquemment qu'un pen test. Elles doivent être réalisées au moins une fois par trimestre, et après tout changement significatif. Une analyse de vulnérabilité ne corrige pas activement les vulnérabilités, mais génère un rapport sur les vulnérabilités détectées.

Le renforcement et la vérification des paramètres de renforcement peuvent être inclus dans une analyse de vulnérabilité. Il s'agit d'un moyen plus rapide et moins coûteux d'augmenter la sécurité de vos systèmes qu'un test d'intrusion. Cependant, les analyses de renforcement et de vulnérabilité ne sont pas aussi approfondies qu’un test d’intrusion et peuvent ne pas produire le même niveau de résultats.

Le test d'intrusion est l'approche la plus approfondie pour sécuriser vos systèmes et il est donc plus efficace qu'une analyse de vulnérabilité, mais il prend plus de temps et a un coût plus élevé. Un test d’intrusion doit être effectué chaque année.

Découvrez les risques de sécurité critiques avant les pirates informatiques : regardez le webinaire à la demande et découvrez les tests d'intrusion

Webinaire à la demande

Nos experts vous fourniront des informations et des conseils pratiques sur la manière d'évaluer et de renforcer votre posture de sécurité, de réduire le risque d'incident de sécurité et de protéger la réputation de votre entreprise.

Regardez le webinaire en anglais